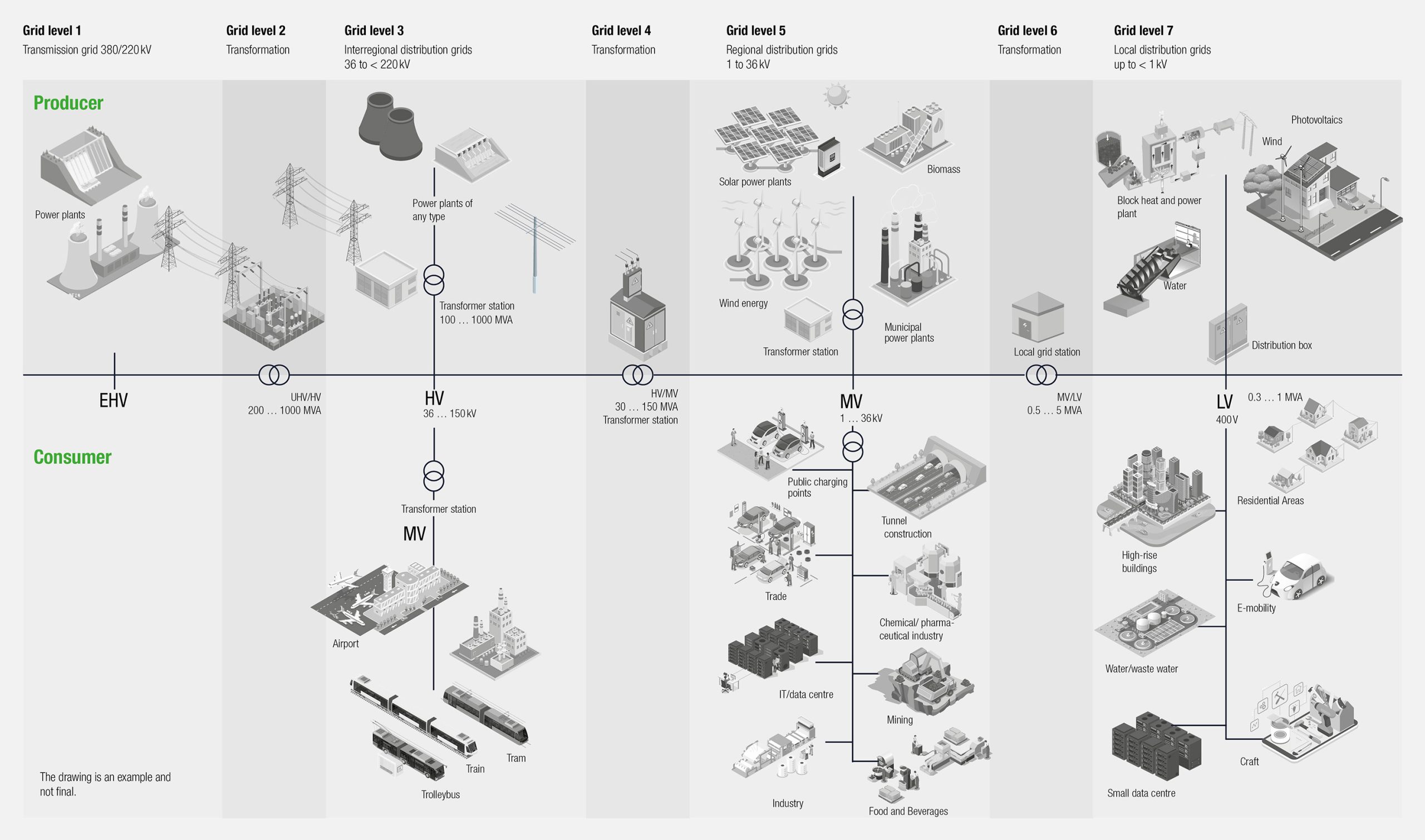

Nel contesto della digitalizzazione, anche la domanda di sicurezza informatica sta crescendo enormemente. “L’11% delle aziende tedesche ha registrato un incidente di sicurezza informatica negli ultimi 12 mesi. Tre aziende su dieci si aspettano di essere prese di mira da criminali informatici nei prossimi 12 mesi – le bande organizzate sono particolarmente temute. La guerra in Ucraina sta alimentando i timori di un aumento degli attacchi informatici. [1]” L’area delle infrastrutture critiche, cioè quelle che ci tengono virtualmente in vita ogni giorno, richiede un’attenzione particolare. Ad esempio, l’infrastruttura elettrica, di cui si parlerà in questo articolo. Il quotidiano svizzero Tagesanzeiger (TA), ad esempio, in un “Sondaggio sulla sicurezza informatica: i fornitori di elettricità svizzeri non sono sufficientemente protetti dagli hacker. Le aziende sono particolarmente carenti nel riconoscere gli attacchi e nel reagire ad essi. [2]”

Questo libro bianco affronta i pericoli fondamentali, lo status quo, le leggi applicabili nell’UE e le soluzioni attualmente praticabili e disponibili nel contesto degli strumenti di misura elettrici.

A causa della complessità dinamica e impegnativa dell’argomento, questo rapporto è da intendersi come una guida e non ha la pretesa di essere esaustivo.

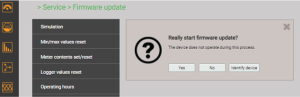

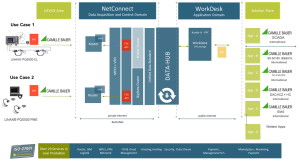

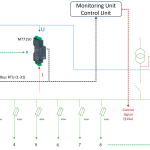

![ClientWhitelist Informationstechnik; 09.08.2021]

Möglichkeiten zur Daten-und Manipulationssicherheit

Quelle: Camille Bauer Metrawatt AG

Kontakt

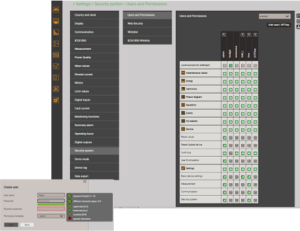

Rollenbasierte Zugriffsberechtigung (RBAC)

Gewähren von Nutzer-Rechten, die notwendig sind und nicht darüber hinaus

Zugriff auf Messdaten: Visualisierung, Löschen, Herunterladen

Konfigurationsdaten: Anzeigen, Ändern

Benutzerverwaltung

Fernzugriff über Website / Software

Lokaler Zugang

Keine klare Textübertragung von Login-Informationen

Wiederholte Anmeldeversuche erhöhen die Latenz

Speicherung der RBAC-Einstellungen nur verschlüsselt

RBAC

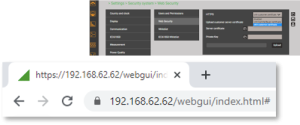

Hypertext Transfer Protocol Secure (https)

Sicheres Hypertext-Übertragungsprotokoll (abhörsicher durch Transportverschlüsselung)

Bidirektionale Verschlüsselung zwischen Server und Client

Stammzertifikate als Verschlüsselungselement

Geschützte Authentifizierung

Verschlüsselung des Dateninhalts

Verschlüsselung mit Camillebauer Zertifikat oder benutzerdefiniertem Zertifikat

RBAC

Client Whitelist / Client IEC61850 Whitelist [Firewall]](https://camillebauer.com/wp-content/uploads/2023/07/ClientWhitelist-300x67.png)