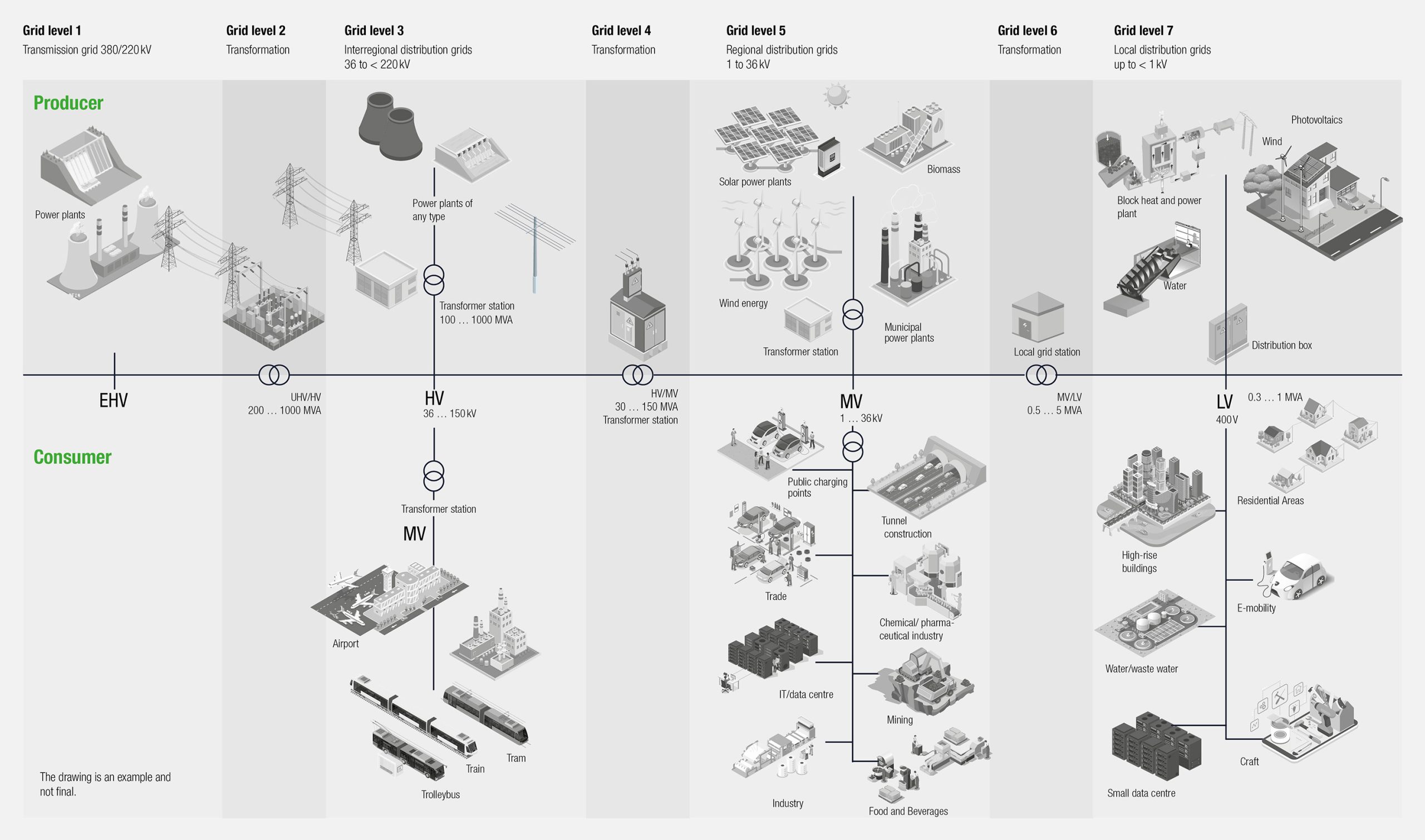

Im Kontext der Digitalisierung wächst auch der Anspruch auf das Thema Cyber Security enorm. “So verzeichneten 11% der deutschen Unternehmen in den vergangenen 12 Monaten einen IT-Sicherheitsvorfall. Drei von zehn Unternehmen erwarten in den kommenden 12 Monaten ins Visier von Cyberkriminellen zu geraten – besonders gefürchtet sind organisierte Banden. Der Ukraine-Krieg schürt dabei die Angst vor mehr Cyberangriffen. [1]” Der Bereich der kritischen Infrastruktur, also das, was uns täglich quasi am Leben erhält, bedarf dabei noch einem extra Augenmerk. So z. B. die Elektrische Infrastruktur, die in diesem Artikel besonders hervorgehoben werden soll. So postuliert der Tagesanzeiger der Schweiz (TA) in einer “Umfrage zu Cyber-Sicherheit: Schweizer Stromversorger sind ungenügend gegen Hacker geschützt. Besonders schlecht sind die Firmen im Erkennen von Angriffen sowie bei der Reaktion darauf. [2]”

Dieses White Paper geht auf die grundsätzlichen Gefahren, dem Status-Quo, die in der EU geltenden Gesetze als auch die derzeit praktikablen als auch verfügbare Lösungsansätze im Kontext von elektrischen Messinstrumenten ein.

Aufgrund der Dynamik und der überaus grossen und herausfordernden Komplexität zu dem Thema, dient dieser Bericht als Orientierung und ist nicht als abschliessend zu werten.

![Client Whitelist / Client IE61850 Whitelist [Firewall] Client Whitelist / Client IEC61850 Whitelist [Firewall]](https://camillebauer.com/wp-content/uploads/2023/07/ClientWhitelist-300x67.png)