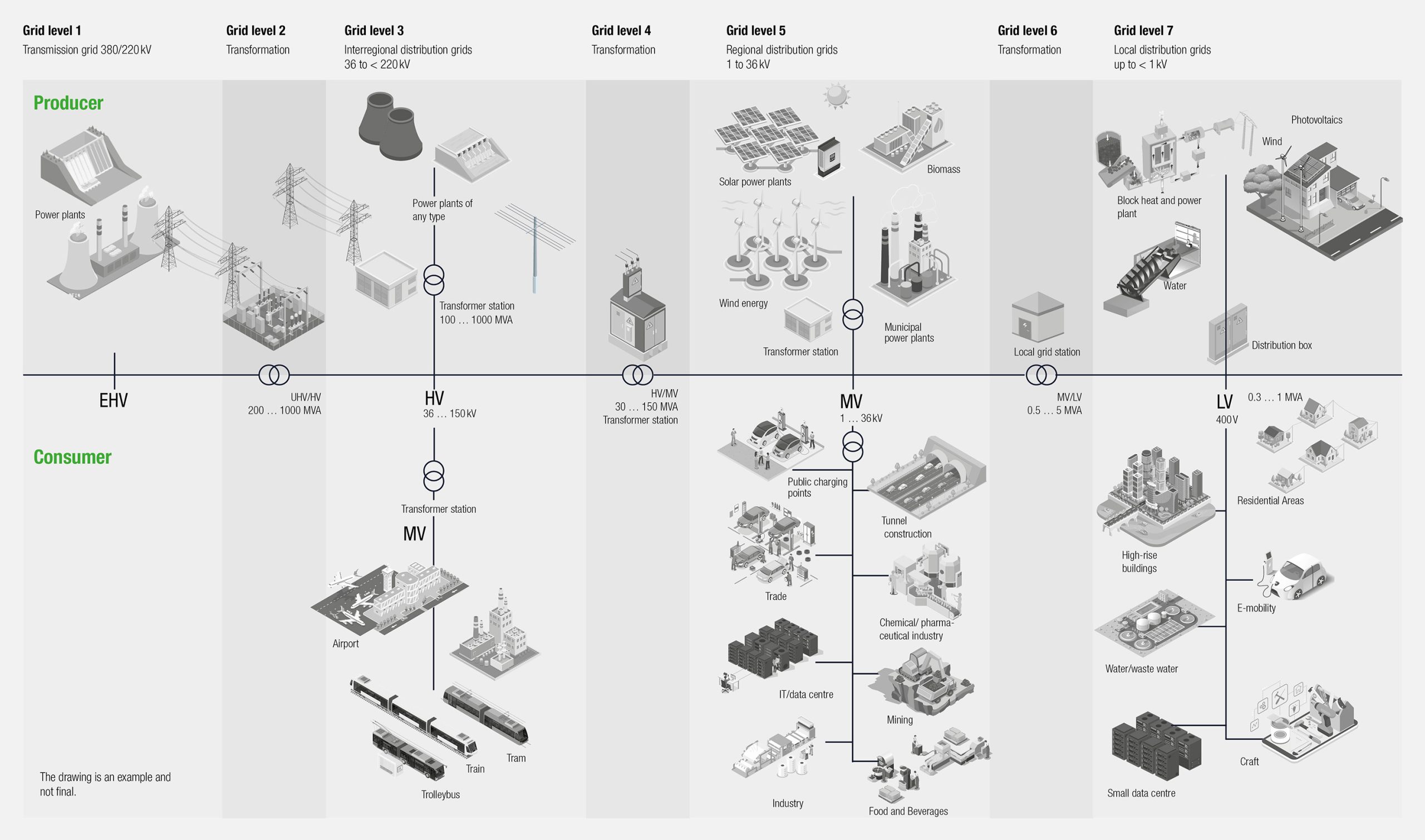

Dans le contexte de la numérisation, les exigences en matière de cybersécurité augmentent aussi énormément. « Ainsi, 11% des entreprises allemandes ont enregistré un incident de sécurité informatique au cours des 12 derniers mois. Trois entreprises sur dix s’attendent à être prises pour cible par des cybercriminels dans les 12 mois à venir – les bandes organisées sont particulièrement redoutées. La guerre en Ukraine alimente à cet égard la crainte d’une augmentation des cyberattaques. [1] » Le domaine de l’infrastructure critique, c’est-à-dire ce qui nous maintient en vie au quotidien, doit faire l’objet d’une attention particulière. C’est le cas par exemple de l’infrastructure électrique, qui fait l’objet d’une attention particulière dans cet article. Dans une « enquête sur la cybersécurité : les fournisseurs d’électricité suisses sont insuffisamment protégés contre les pirates informatiques », le Tagesanzeiger de Suisse (TA) affirme en effet que « les fournisseurs d’électricité suisses ne sont pas suffisamment protégés contre les pirates informatiques. Les entreprises sont particulièrement mauvaises dans la reconnaissance des attaques ainsi que dans la réaction à celles-ci. [2] »

Ce livre blanc aborde les dangers fondamentaux, le statu quo, la législation en vigueur dans l’UE ainsi que les solutions actuellement réalisables et disponibles dans le contexte des instruments de mesure électriques.

En raison de la dynamique et de l’extrême complexité du sujet, ce rapport sert d’orientation et ne doit pas être considéré comme définitif.

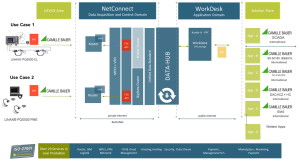

![ClientWhitelist Informationstechnik; 09.08.2021]

Möglichkeiten zur Daten-und Manipulationssicherheit

Quelle: Camille Bauer Metrawatt AG

Kontakt

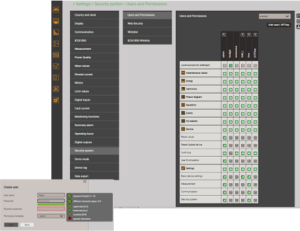

Rollenbasierte Zugriffsberechtigung (RBAC)

Gewähren von Nutzer-Rechten, die notwendig sind und nicht darüber hinaus

Zugriff auf Messdaten: Visualisierung, Löschen, Herunterladen

Konfigurationsdaten: Anzeigen, Ändern

Benutzerverwaltung

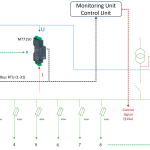

Fernzugriff über Website / Software

Lokaler Zugang

Keine klare Textübertragung von Login-Informationen

Wiederholte Anmeldeversuche erhöhen die Latenz

Speicherung der RBAC-Einstellungen nur verschlüsselt

RBAC

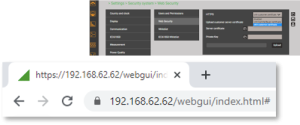

Hypertext Transfer Protocol Secure (https)

Sicheres Hypertext-Übertragungsprotokoll (abhörsicher durch Transportverschlüsselung)

Bidirektionale Verschlüsselung zwischen Server und Client

Stammzertifikate als Verschlüsselungselement

Geschützte Authentifizierung

Verschlüsselung des Dateninhalts

Verschlüsselung mit Camillebauer Zertifikat oder benutzerdefiniertem Zertifikat

RBAC

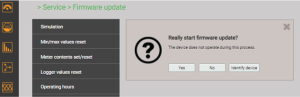

Client Whitelist / Client IEC61850 Whitelist [Firewall]](https://camillebauer.com/wp-content/uploads/2023/07/ClientWhitelist-300x67.png)